Las aplicaciones web están bajo constante amenaza de ciberdelincuentes que las atacan y roban sus datos críticos.

La ciberseguridad ha aumentado un 600 % y se estima que costará a las empresas 10,5 billones de dólares para 2025. Y estas no son las únicas estadísticas de las que debe preocuparse. Con el impacto cada vez más severo de la ciberseguridad , las soluciones de sitios web altamente seguras nunca han sido tan importantes como lo son hoy.

¿Qué es la seguridad de las aplicaciones web?

Una de las preguntas más importantes en materia de ciberseguridad en la actualidad es «¿qué es la seguridad de las aplicaciones web ?». En términos simples, la seguridad de las aplicaciones web se refiere a los diferentes métodos de ciberseguridad que puede utilizar para proteger sus aplicaciones web de cualquier amenaza en línea.

Dado que la mayoría de los piratas informáticos tienen como objetivo aplicaciones web específicas, la seguridad de las aplicaciones web es imprescindible. Existen muchos ejemplos de seguridad web, desde WAF (firewalls de aplicaciones web), cookies, MFA (autenticación multifactor) y muchos más.

¿Qué es la seguridad del sitio web externo?

Quizás te preguntes cuál es la diferencia entre seguridad externa e interna. En resumen, la seguridad web externa se refiere a las diferentes medidas que se toman para proteger un sitio web específico de los ciberataques que aparecen fuera del sistema interno de una organización. Algunos ejemplos de esto incluyen SQL y muchos otros tipos de inyecciones.

¿Por qué es necesaria la seguridad del sitio web externo?

Vivimos en la era de Internet, en la que casi todo lo que hacemos tiene un papel que desempeñar en línea. Cada 39 segundos se producen ciberataques en todo el mundo y se producen 560.000 nuevas amenazas de malware al día. Por este motivo, necesita una excelente seguridad web externa para mantener a salvo su aplicación web y los datos de sus clientes.

Dado que muchos casos de empresas pierden millones debido a estos ataques, es necesario aplicar las mejores prácticas de seguridad web externa.

Planificación de la seguridad empresarial y por qué es necesaria

Independientemente de su industria, contar con un plan de seguridad empresarial de calidad garantiza que tanto su negocio como su aplicación web estén seguros.

Pero, ¿qué es un plan de seguridad empresarial? Es un plan específico creado para mejorar la ciberseguridad de su empresa . Crear un plan de seguridad empresarial es una de las primeras cosas que debe hacer para garantizar que las infracciones se minimicen por completo y reducir su impacto potencial.

Sin embargo, los planes de seguridad empresarial no solo sirven para la prevención, sino que también ofrecen otras ventajas fantásticas para su negocio. Una de ellas es que le proporciona un plan de acción en caso de que se produzca una vulneración potencialmente dañina.

¿Por qué es importante la seguridad de las aplicaciones?

Hay tres razones principales por las que la seguridad debería ser su máxima prioridad.

La primera es que las prácticas de seguridad sólidas mantienen sus datos a salvo. Pero, ¿por qué es esto tan importante, en términos concretos?

Un factor a considerar son las sanciones en las que puede incurrir su empresa si ocurre una fuga de datos, provocando una infracción legal o el incumplimiento de una certificación de la industria.

Piense en toda la legislación que rodea el manejo de datos, como el RGPD ( Reglamento General de Protección de Datos ) en la Unión Europea, la HIPAA ( Ley de Portabilidad y Responsabilidad de Seguros Médicos ) en los EE. UU. y la PCI DSS ( Estándar de Seguridad de Datos de la Industria de Tarjetas de Pago ) a nivel mundial. No cumplir con cualquiera de ellas puede costarle mucho, y no solo en términos de dinero.

Además de las posibles sanciones impuestas por un gobierno o un organismo de certificación (junto con los inevitables costos legales que su empresa deberá cubrir para pasar por los procedimientos), también existen otras consecuencias dolorosas por no garantizar la seguridad de la aplicación . Una de ellas es que puede simplemente perder el acceso a ella, lo que perjudicaría a su negocio.

Otra es que actores maliciosos, sus competidores o cualquier combinación de ellos obtendrán información confidencial y la usarán en su contra, lo chantajearán o simplemente saldrán ganando gracias a ella.

Además, existe el riesgo de dañar la reputación. Probablemente no confiarías en una empresa o aplicación que es conocida por sus fallos de seguridad, y la mayoría de la gente tampoco lo haría. Los consumidores modernos se preocupan profundamente por la seguridad de su información personal y definitivamente no estarán interesados en hacer negocios con alguien en quien no puedan confiar.

Por último, existe otro beneficio práctico de mantenerse seguro: las clasificaciones de Google. Si su empresa o aplicación no aparece en la primera página de los resultados de búsqueda, muy pocas personas la encontrarán. En realidad, las clasificaciones de Google le restan puntos por no seguir las mejores prácticas de seguridad (es decir, no usar TLS/SSL, que se utilizan para cifrar el tráfico y demostrar criptográficamente que su sitio web le pertenece).

En pocas palabras: no seguir las prácticas de seguridad puede ser extremadamente costoso , pero adherirse a ellas tiene beneficios reales y tangibles además de la mitigación de riesgos.

Amenazas a la seguridad web

La mayoría de las empresas utilizan aplicaciones web de una forma u otra, por lo que la seguridad es de suma importancia. Sin embargo, los riesgos de seguridad web se presentan en miles de formas diferentes. Por este motivo, hemos enumerado algunas de las amenazas más comunes a las que debe prestar atención.

Relleno de credenciales

El robo de credenciales es un tipo de ataque en el que los autores utilizan las credenciales obtenidas a partir de filtraciones de datos en una aplicación web y las utilizan para iniciar sesión en otra aplicación web. Con la esperanza de que algunos usuarios utilicen el mismo nombre de cuenta y contraseña para muchas aplicaciones web diferentes, iniciarían inicios de sesión a gran escala para bloquear el sitio.

Ataques de fuerza bruta

Los ataques de fuerza bruta son similares al robo de credenciales. Sin embargo, en lugar de utilizar contraseñas y nombres de usuario encontrados, los cibercriminales adivinarían muchas combinaciones diferentes de contraseñas y nombres de usuario para sobrecargar la aplicación web.

Inyección SQL

La inyección SQL, también conocida como SQLI, es un tipo de ataque en el que los piratas informáticos utilizan código SQL para manipular el backend de la base de datos y acceder a información privada. La información a la que acceden abarca desde datos comerciales confidenciales hasta correos electrónicos privados de clientes y más.

Además, un ataque puede proporcionar acceso a los derechos administrativos de la base de datos de aplicaciones web. En definitiva, las inyecciones SQL son peligrosas cuando tienen éxito en aplicaciones web.

Scripting entre sitios

Los scripts entre sitios (también conocidos como XSS) son un tipo de ataque de inyección, similar a los ataques SQLI, en los que se colocan scripts maliciosos en sitios web confiables y seguros, comprometiendo a los usuarios que usan estas aplicaciones.

Pero, ¿cómo lo hacen? Manipulan la aplicación web para ejecutar scripts maliciosos en el navegador de la víctima, lo que les otorga todo el acceso que necesitan a los datos privados del usuario.

Envenenamiento por galletas

Las cookies se utilizan en millones de sitios web para guardar información en su navegador web. El envenenamiento de cookies es cuando el atacante encuentra las cookies utilizadas para una aplicación web específica y las modifica para robar todos los datos que el usuario confía en que la aplicación mantendrá seguros. Millones de usuarios utilizan cookies para almacenar sus datos y facilitarles la vida, por lo que esto puede convertirse en un gran problema.

Ataque de tipo «man-in-the-middle» (MITM)

Un ataque MITM (también conocido como «man-in-the-middle») es aquel en el que un hacker se interpone entre la aplicación web y el usuario. Luego se hace pasar por el usuario o la aplicación web para poder robar información personal de estas dos partes.

Divulgación de datos sensibles

La divulgación de datos confidenciales ocurre cuando una aplicación web expone información confidencial sin saberlo. Esto suele ocurrir cuando una aplicación no cuenta con suficiente protección de ciberseguridad .

Deserialización insegura

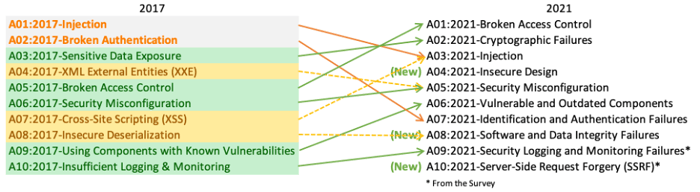

Esta amenaza básica a la seguridad web se produce cuando los atacantes cibernéticos colocan scripts maliciosos en las aplicaciones web, lo que les permite infligir ataques DoS (denegación de servicio), inyecciones SQL y muchas otras amenazas para dañar estas aplicaciones web y sus clientes. Recientemente se clasificó en el puesto número 8 como la amenaza más importante a la que se enfrentan las aplicaciones web en lo que respecta a la ciberseguridad en el desarrollo de aplicaciones web .

Fuente: OWASP

Prácticas recomendadas para el desarrollo web seguro

Como se muestra arriba, existen muchas amenazas potenciales a la seguridad de las aplicaciones web. Para superar y evitar que estos problemas ocurran, necesita las mejores prácticas de seguridad para servidores de aplicaciones. Puede utilizar muchos métodos diferentes para el desarrollo web seguro. Sin embargo, algunos son mejores que otros.

Eche un vistazo a estos consejos principales para mejorar las mejores prácticas de seguridad en el desarrollo web a continuación.

Realizar una evaluación de amenazas a la seguridad

Cada aplicación web ofrece diferentes beneficios comerciales. Por lo tanto, las amenazas cibernéticas tendrán un impacto único en cada negocio. Antes de desarrollar el producto real, debe analizar las amenazas en función de su impacto y la probabilidad de ocurrencia. En función de los resultados del análisis, se deben priorizar e implementar los controles de seguridad adecuados antes del lanzamiento.

Recuerde que ninguna aplicación es 100 % segura, por lo que debe aceptar algunos riesgos en materia de ciberseguridad. Si aplica las mejores prácticas de seguridad de aplicaciones web, podrá reducir en gran medida la probabilidad de que sus sistemas sean atacados por amenazas.

Configuración reforzada

Las aplicaciones web seguras necesitan una infraestructura para funcionar, y algunos componentes de software necesitan configuraciones para funcionar. Los proveedores de infraestructura y componentes de software documentan todas las configuraciones de seguridad web y las mejores prácticas. Los proveedores de la nube publican arquitecturas de referencia que cubren diseños de arquitectura orientados a la seguridad en sus sitios.

También existen libros blancos y manuales independientes sobre la configuración de seguridad de los servicios de software. Quizás el más conocido sea CIS Benchmarks. Seguir esas pautas puede evitar muchos problemas causados por una mala configuración de seguridad.

Documentar los cambios de software

Desarrollar software que aporte valor a una empresa es un proceso. El código fuente puede cambiar muchas veces, incluso las partes relacionadas con funcionalidades cruciales. La mayoría de las funcionalidades del software probablemente contarán con seguridad que las proteja.

Sin embargo, varía según la funcionalidad. Siempre debe analizar cada cambio en términos de su influencia en la seguridad de los datos. Modele las diferentes amenazas cibernéticas que pueden afectar a cada funcionalidad y realice los cambios adecuados según el análisis de riesgos.

Todas estas acciones deben estar documentadas y aprobadas por el propietario del riesgo, que suele ser la misma persona que el propietario del producto empresarial. Este tipo de documentación es una excelente herramienta de seguimiento de los requisitos normativos, especialmente si se necesita una auditoría externa.

Implementar la validación de datos de entrada

Uno de los problemas de seguridad más comunes en las aplicaciones web son las inyecciones. Un usuario malintencionado puede crear datos especiales y pasarlos a través de canales utilizados para las interacciones con las aplicaciones (entradas de datos de usuario). Estos usuarios pueden luego ejecutar el código ya sea en el lado del servidor o en los navegadores de los clientes, lo que provoca una vulneración de la seguridad.

Los marcos web seguros modernos utilizados en el desarrollo de software de aplicaciones web implementan la validación de datos de entrada para prevenir dichas amenazas y ataques a las aplicaciones web.

Sin embargo, a veces los desarrolladores desactivan o modifican este mecanismo de protección. Debe crear cualquier código personalizado teniendo en cuenta la validación de los datos de entrada si desea que la aplicación sea resistente a los ataques de inyección.

Utilice el cifrado para la información confidencial

El cifrado correctamente implementado es un mecanismo de protección esencial para la información confidencial. Es imprescindible para todos los datos transferidos a través de redes públicas. El cifrado TLS (Transport Layer Security) es el estándar común para el cifrado en tránsito. Sin embargo, es esencial configurar este TLS correctamente: utilice solo certificados firmados por un tercero de confianza y conjuntos de cifrados considerados sólidos por la industria .

Solo se deben utilizar funciones de derivación de claves seguras y dedicadas para almacenar contraseñas en la aplicación. El objetivo de utilizar soluciones dedicadas es dificultar al máximo el descifrado de contraseñas sin conexión sin comprometer demasiado el rendimiento de la aplicación.

Para los datos en reposo, recomendamos utilizar cifrado. Si se implementa correctamente, con la gestión de claves de cifrado en su lugar, este enfoque puede minimizar el impacto de algunas violaciones de datos, como el robo o la extracción de una base de datos completa.

El cifrado de datos también puede resultar útil cuando los proveedores de servicios externos necesitan acceso temporal al entorno de producción. También existen requisitos estrictos para el cifrado en el resto de entornos, lo que resulta necesario cuando el sistema informático almacena datos de tarjetas de crédito.

La desventaja del cifrado son los problemas de rendimiento, especialmente en las operaciones de búsqueda, donde cada registro debe descifrarse antes de que se pueda crear el compartimento. Por eso es mejor realizar siempre el análisis de riesgos en lugar de simplemente optar por el enfoque de «cifrar todo».

Actualice las dependencias de su aplicación web periódicamente

Todos los componentes utilizados en la aplicación web pueden contener vulnerabilidades de seguridad. Es fundamental comprobar y detectar periódicamente los problemas de seguridad de la aplicación web mediante la creación de una lista de vulnerabilidades de la aplicación web. La regla general es aplicar las correcciones de seguridad web tan pronto como las haya probado, a menos que la corrección suponga una amenaza mayor para la empresa que la vulnerabilidad en sí.

En estos casos, se pueden aplicar controles de compensación, por ejemplo, en forma de otra capa de seguridad (aislamiento de red, firewall de aplicaciones web, etc.). Se trata de realizar evaluaciones adecuadas de riesgos y costos antes de realizar cambios.

Implementar el registro

Al iniciarse, su aplicación puede ser el objetivo de varios actores maliciosos que intentarán vulnerar sus controles de seguridad. Por este motivo, la visibilidad de dichas pruebas es fundamental.

Debe registrar todos los eventos relacionados con la seguridad, lo que le permitirá rastrear todas las acciones realizadas por actores maliciosos. Esos registros deben conservarse de forma segura durante un tiempo específico para permitir el análisis forense. El tiempo registrado en todos los componentes debe ser el mismo para garantizar la precisión.

Por lo tanto, es necesario sincronizar todos los relojes del sistema con una fuente de tiempo externa y confiable. Los registros deben protegerse contra el acceso no autorizado, especialmente para evitar que se alteren.

Preparar un plan de respaldo y recuperación

Al crear la aplicación, especialmente si será una herramienta empresarial fundamental, debe tener en cuenta los tiempos de inactividad. Tener una solución en la nube con alta disponibilidad (HA) no protegerá contra todas las situaciones, como la corrupción de datos. En estos casos, las copias de seguridad resultan útiles.

Debe planificar la frecuencia con la que realizará estas copias de seguridad y la tecnología que utilizará. Debe probar periódicamente la recuperación de la copia de seguridad para asegurarse de que los datos se puedan utilizar. Recuerde que poner los datos a disposición de los usuarios también es un requisito del RGPD.

Educar a los empleados

No importa cuán segura sea la aplicación, los humanos, en particular sus empleados, la usarán. Deben recibir capacitación sobre cómo manejar datos de manera segura y poder crear contraseñas seguras y difíciles de adivinar.

La capacitación sobre concientización sobre estándares generales de seguridad ayudará a sus empleados a reconocer los intentos de phishing y reaccionar de inmediato ante otras amenazas de seguridad a las aplicaciones web.

Administra tus permisos

Dar acceso total a todo en cualquier sistema informático es una muy mala idea. Los usuarios de la aplicación deben tener los permisos mínimos necesarios para realizar sus actividades comerciales diarias (principio del mínimo privilegio). Los permisos elevados de emergencia deben concederse temporalmente y revocarse inmediatamente cuando ya no sean necesarios.

Si la persona está inactiva durante un tiempo determinado, por ejemplo, si está de baja prolongada, se debe suspender la cuenta. Cuando deje la empresa, deshabilite la cuenta. Es fundamental garantizar que la aplicación web esté bien protegida contra agentes maliciosos que actúen como empleados y tengan acceso a todos los datos.

Implementar las mejores prácticas de seguridad de aplicaciones web para la autenticación de usuarios

Ya se ha mencionado la importancia de tener contraseñas seguras para los sistemas informáticos, pero a veces no basta con tenerlas. Vale la pena considerar la implementación de la autenticación multifactor.

Aquí es donde el usuario de la aplicación o el administrador del sistema proporciona un factor adicional, que prueba la posesión de algo (token de hardware, dispositivo móvil) o quiénes son (huella dactilar, patrón de venas, patrón facial).

Monitorizar anomalías

En todos los sistemas informáticos en funcionamiento, es necesario aplicar un sistema de alerta para detectar posibles infracciones y notificar a la persona responsable del mantenimiento de la aplicación. En caso de que se active la alerta, se debe investigar el incidente y, si es necesario, modificar los controles de seguridad para protegerse contra la nueva amenaza descubierta. Muchas empresas suelen pasar por alto este requisito, lo que puede dar lugar a elevadas multas regulatorias en virtud del RGPD.

Utilice auditorías de seguridad y pruebas de penetración.

Las amenazas a la ciberseguridad evolucionan constantemente y se descubren nuevas vulnerabilidades en los componentes de software. Por eso, las empresas siempre deben medir la seguridad del procesamiento de datos. Las auditorías de seguridad son una gran herramienta para lograr ese objetivo. Estas auditorías garantizan que todos los procesos relacionados con la seguridad del procesamiento de datos estén implementados y funcionando.

Las pruebas de penetración son una excelente solución para medir la seguridad de las aplicaciones. Su finalidad es simular ataques a los sistemas mediante el uso de encadenamiento de vulnerabilidades, lo que muestra los problemas de seguridad de las aplicaciones web que amenazan a la empresa. La medición periódica de la seguridad del procesamiento de datos es uno de los requisitos del RGPD, por lo que debe utilizar tanto auditorías de seguridad como pruebas de penetración .

Aplicar la gestión de vulnerabilidades

Siempre debe administrar y tomar las medidas correctas al descubrir problemas de seguridad web durante el proceso de medición de seguridad. Esto se hace analizando el riesgo de seguridad de la aplicación web que plantean y planificando acciones de mitigación en función de los resultados. Estas acciones suelen estar relacionadas con la aplicación de parches y actualizaciones del sistema, ajustes de las reglas del firewall de la aplicación web, desuso de tecnología, cambios de proveedores de servicios y más.

Tenga un plan para una posible violación de datos

A pesar de todo ese esfuerzo, aún puede ocurrir una vulneración. No existe una seguridad del 100 %. En caso de que eso suceda, es mejor estar preparado. Prepare un equipo de ciberseguridad para la respuesta a crisis y asegúrese de tener una lista de verificación general de seguridad de aplicaciones web con listas de activos, funciones comerciales, propietarios y procedimientos de recuperación actualizados.

Asegúrese de preparar la comunicación interna y externa y designar personal para cooperar con las autoridades policiales y regulatorias también.

Mejorar la seguridad en el desarrollo web lo antes posible

Ante la posibilidad de que se produzcan muchos ciberataques diferentes a las aplicaciones web, es necesario estar preparado y tener una estrategia de seguridad de aplicaciones web de calidad para contrarrestar estas amenazas que pueden afectar masivamente a su negocio y sus aplicaciones web.

Sin embargo, al adoptar algunas de estas medidas de seguridad críticas para su aplicación web, puede asegurarse de estar a salvo de la mayoría de los ciberataques que dañan su aplicación web y sus clientes. .

Resumen

El objetivo de este artículo era brindarle una descripción general sólida de por qué la seguridad de las aplicaciones es tan importante y cómo puede asegurarse de que se sigan las mejores prácticas en su proyecto de desarrollo. Esperamos haberlo logrado, pero recapitulemos rápidamente los puntos principales antes de que se vaya.

- Garantizar la seguridad no es sólo una cuestión técnica : también puede afectar gravemente a su negocio a través de exposición legal, riesgo de reputación y problemas con organismos de certificación.

- La seguridad no es algo que ocurre una sola vez : hacer que una aplicación sea segura es un proceso continuo que nunca termina. Nunca se puede lograr que algo sea 100 % seguro: la seguridad siempre consiste en gestionar y mitigar los riesgos.

- El panorama de la seguridad está cambiando constantemente. Es de suma importancia mantenerse al tanto de todos los avances en el mundo de la seguridad, tanto usted como sus desarrolladores, mediante la capacitación y una cultura de seguridad como prioridad.

- Los buenos desarrolladores son una cosa, pero es aún más importante implementar procesos. que garanticen que siempre se cumplan las prácticas de seguridad.

- Es fundamental que sigas el ciclo de vida del desarrollo de software (SDLC) o, mejor aún, su versión consciente de la seguridad: el SDLC seguro. (S-SDLC). Seguir un proceso garantiza que no se le escapen detalles importantes.

- Por último, ninguna aplicación es 100 % segura . Los equipos de desarrollo o las empresas de desarrollo de software siempre deben concentrarse en minimizar los riesgos siguiendo los estándares de seguridad más altos.

Esperamos haberle ayudado a comprender la importancia de la seguridad y cómo debe practicarse en el desarrollo de software.